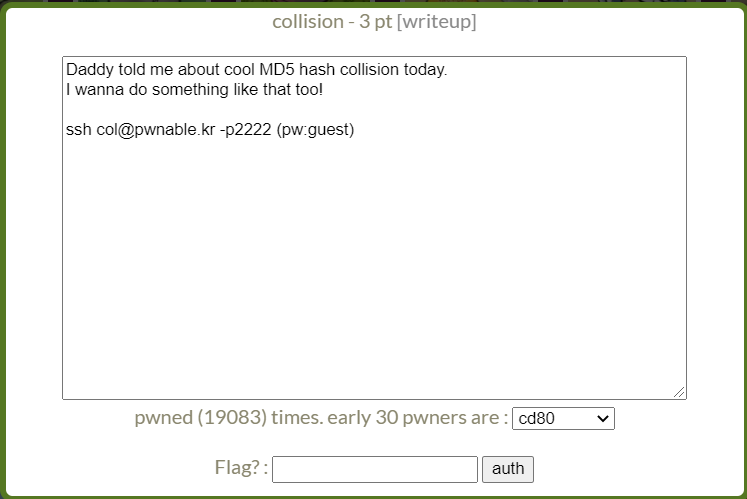

[Pwnable.kr] 2번 collision

2021. 4. 1. 17:06

Wargame/Pwnable.kr

접속을 해서 file들을 확인하니 col, col.c, flag 파일이 있다. hackctf에서 본 적이 있는 유형이다. argv[1]으로 인자를 받아 check_password()의 인자로 넘겨주는데, check_password()의 반환값과 hashcode 값이 동일할 경우 flag 파일을 볼 수 있다. check_password()의 경우 받은 인자를 int형 포인터로 형변환해 for 문을 돌려준다. for 문을 돌리면서 4바이트씩 참조를 해 res에 값을 누적시키고 마지막에 res를 반환한다. 그리고 반환된 res와 hashcode 값(0x21DD09EC)과 동일하면 된다. 그렇기에 hashcode 값을 5로 나눠주고 그 값을 5개 붙이면 될 듯하다. 그런데 hashcode 값이 딱 나누어 떨어지..

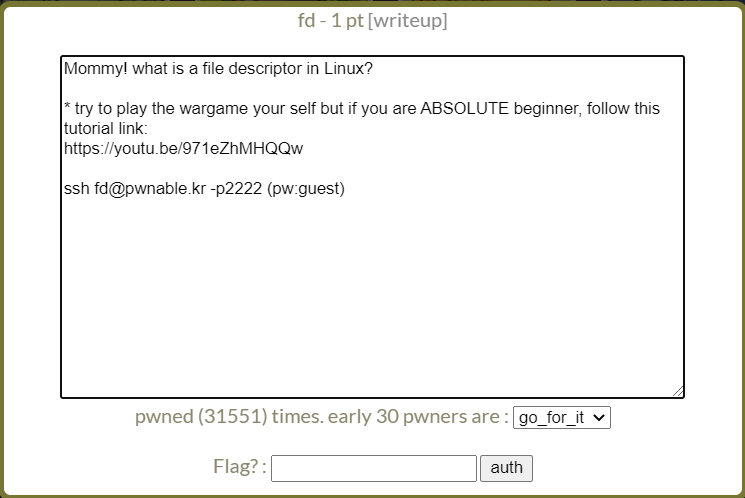

[Pwnable.kr] 1번 fd

2021. 4. 1. 14:55

Wargame/Pwnable.kr

우분투에서 ssh로 접속해보겠다. flag 파일을 보려고 했지만, Permission denied가 떴다. 아무래도 root만 볼 수 있을 듯 하다. 그래서 fd.c 소스 파일을 확인해보았다. 우리의 목표인 flag 파일을 보기 위해선 read를 통해 표준 입력으로 LETMEWIN을 입력해주어야 할 것이다. 따라서 fd 값을 0으로 만들기 위해 argv[1]에 해당하는 인자값으로 0x1234를 10진수인 4660으로 넣어준다. 그리고 난 뒤 buf에 LETMEWIN을 입력하면 될 것이다. FD(File Descriptor) 파일디스크립터 목적 POSIX 이름 stdio 스트림 0 표준 입력 STDIN_FILENO stdin 1 표준 출력 STDOUT_FILENO stdout 2 표준 에러 STDEFF_F..

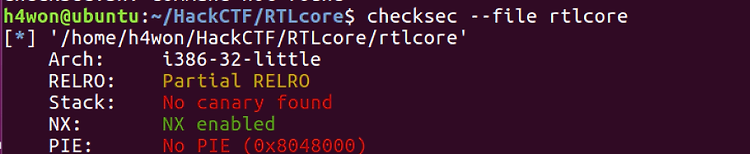

[HackCTF] RTL_Core

2021. 3. 31. 22:11

Wargame/HackCTF

1. 문제 NX 비트가 걸려있음을 알 수 있다. 처음에 gets 함수를 통해 입력을 받는데, 입력받은 것을 check_passcode() 인자로 넘겨서 반환되는 값이 hashcode와 같을 경우 core() 함수를 실행한다. gets로 받은 인자(a1)를 반복문을 돌리는데, for 문을 통해 a1에 4씩 더하면서 4바이트 포인터로 형변환을 해준다. 그래서 a1부터 a1+16까지의 값을 누적시킨 v2를 반환해준다. (즉, for 문을 5번 반복하면서 전달받은 주소값을 기준으로 4bytes 씩 증가시켜 순차적으로 접근하여 해당 값들을 v2 변수에 더하여 반환한다.) 이때, v2는 hashcode의 값( 0xC0D9B0A7 ) 과 같아야 한다. 값을 같게 할 방법은 두 가지 정도 있다. 1) hashcode ..

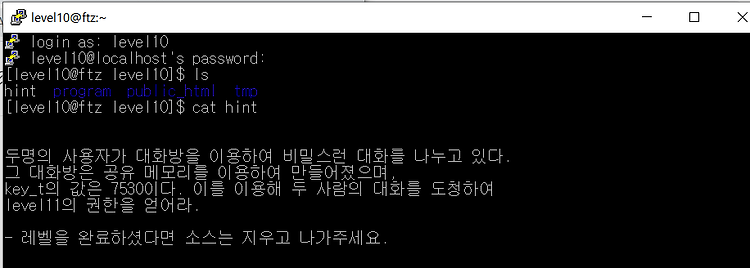

[FTZ] 해커스쿨 FTZ level 10

2021. 3. 26. 20:58

Wargame/Hackerschool FTZ

hint를 확인한 모습이다. 힌트에 따르면 공유 메모리를 사용하여 만든 프로그램을 도청하는 것이 문제 핵심입니다. 공유메모리란? 공유 메모리는 IPC(Inter-Process Communication)의 한 가지 방법으로 프로세스간 통신이 필요할 경우 사용합니다. 공유 메모리를 통한 통신은 둘 이상의 프로세스가 공통 메모리에 액세스 할 수 있는 개념으로 한 프로세스에서 변경한 메모리 공간의 내용을 다른 프로세스에서 접근할 수 있습니다. ipcs -m 명령어를 통해 공유 메모리 세그먼트에 대해 알 수 있습니다. key는 7530 byte이며, 크기는 1028 byte입니다. 이제 공유메모리에 접근해서 프로그램을 도청해봅시다. 공유 메모리를 사용하지 위해서는 아래의 헤더파일을 include 해주어야 합니다...

[FTZ] 해커스쿨 FTZ level 9

2021. 3. 26. 19:32

Wargame/Hackerschool FTZ

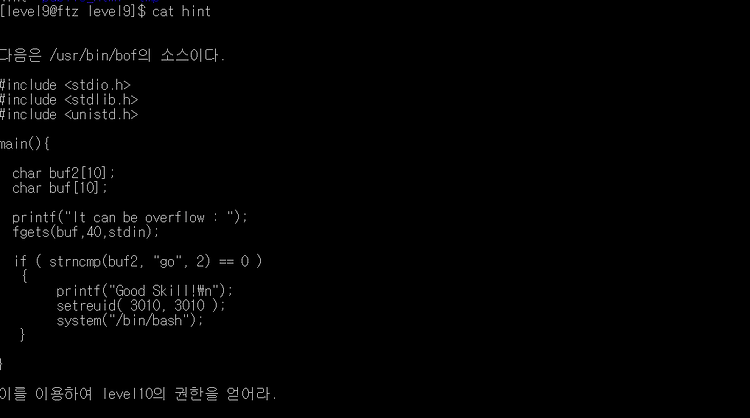

문제 힌트를 확인한 결과입니다. fgets 함수를 통해 buf에 입력을 받는데, buf의 크기인 10보다 큰 40 byte 만큼 입력을 받고 있습니다. 따라서 버퍼 오버플로우가 발생합니다. 이때 우리의 목표는 level 10의 권한으로 쉘을 실행시키는 것으로, buf2의 값이 "go"일 때 level 10의 권한으로 "/bin/bash"가 실행됩니다. 따라서 버퍼 오버플로우를 통해 buf2의 값을 "go"로 변경하면 될 것으로 보입니다. 그럼 이제 offset을 구하고 payload를 작성해보겠습니다. Offset 구하기 gdb를 이용해 디버깅을 해보겠습니다. 그런데 /usr/bin/bof 파일에 gdb를 실행시키니 permission denied가 뜹니다. 그래서 hint에서 주었던 소스 코드를 가지고..

[FTZ] 해커스쿨 FTZ level 8

2021. 3. 23. 23:13

Wargame/Hackerschool FTZ

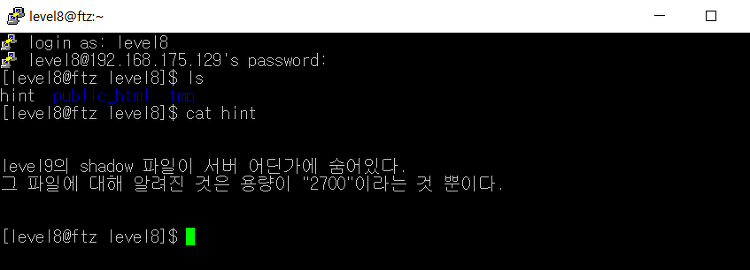

힌트를 확인한 결과입니다. shadow 파일이란? 패스워드를 암호화 하여 보호하기 위해 만들어진 것으로 기존의 /etc/passwd 파일에 있던 비밀번호를 shadow 파일에 암호화하여 저장하게 됩니다. 이이 파일은 일반적으로 root 만의 접근 권한이 존재합니다. 또한 패스워드에 대한 마료 갱신기간, 최소 기간 등의 시간상의 관리 정책을 저장하고 있습니다. 힌트대로 level 9의 shadow 파일을 찾기 위해 용량이 2700인 파일을 찾는 find 명령어를 사용합니다. find / -size 2700c 2>/dev/null find 명령어를 통해 /etc/rc.d/found.txt라는 txt 파일이 나옵니다. cat 명령어를 통해 이 파일을 읽어보니 level 9의 shadow 파일임을 알 수 있었습..

[FTZ] 해커스쿨 FTZ level 7

2021. 3. 23. 22:30

Wargame/Hackerschool FTZ

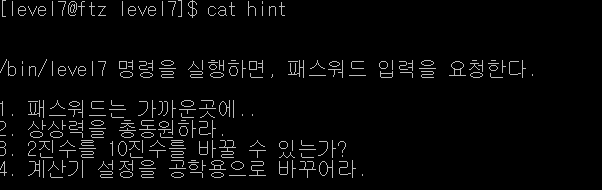

힌트를 확인한 결과입니다. 힌트에 적힌 /bin/level 7을 실행하니 'Insert The Password'라고 뜨며 패스워드를 입력하라고 합니다. 일단 아무거나 입력하니 - 과 _ 으로 이루어진 암호문이 뜹니다. 힌트를 참고해 위 암호를 우선 2진수로 바꿔줍니다. - : 1 /_ : 0 을 의미합니다. 1101101 1100001 1110100 1100101 그리고 공학용 계산기를 통해 2진수를 10진수로 변환해줍니다. 109 97 116 65 마지막으로 10진수를 16진수로 변환해줍니다. 6D 61 74 41 그리고 이것을 아스키 코드를 통해 문자로 변환해주면 암호는 해독이 됩니다. 문자열 "mate"가 나옵니다. 2진수 1101101 1100001 1110100 1100101 10진수 109 9..

[FTZ] 해커스쿨 FTZ level 6

2021. 3. 23. 22:09

Wargame/Hackerschool FTZ

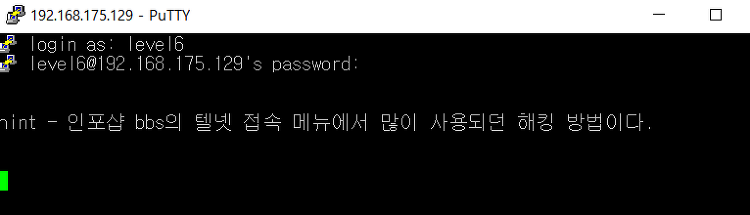

level6로 로그인을 하자마자 hint가 출력됩니다. 이때 bbs란 PC 통신하던 시절 텔넷으로 접속하던 게시판입니다. 지금 서버가 프로세스를 실행중인 상태인데, 그것을 어떻게 중지하고 쉘로 돌아갈 수 있을까요? Ctrl+C 를 누르자 쉘로 돌아갔습니다. Ctrl+C를 통해 interrupt를 건 것입니다. level 6 홈 디렉토리에서 ls -al 명령어를 통해 password 파일이 존재함을 알 수 있습니다. password 파일 안에 level 7의 패스워드가 적혀있습니다. ※ 참고 : 프로세스 인터럽트 vmilsh.tistory.com/392 egloos.zum.com/rousalome/v/9971347 [리눅스커널] 인터럽트(Interrupt)란? 인터럽트란 무엇일까요? 인터럽트란 일반적인 상..