[FTZ] 해커스쿨 FTZ training 6~10

2021. 3. 10. 22:34

Wargame/Hackerschool FTZ

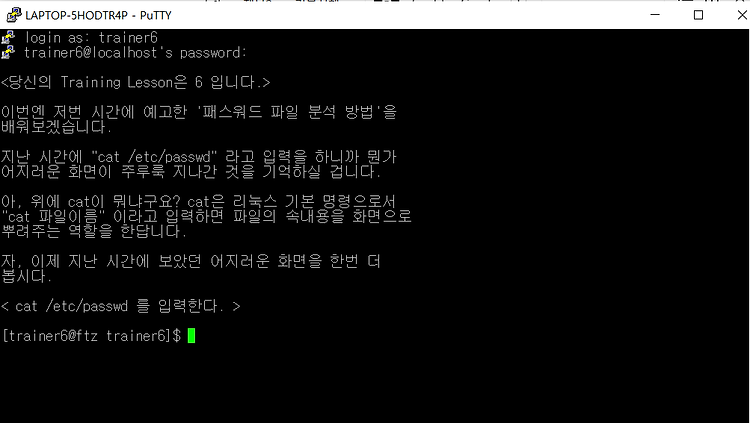

Trainer6 ※ 패스워드 파일 분석 방법 root : x : 0 : 0 : Admin : /root : /bin/bash 1 2 3 4 5 6 7 1. 로그인할 때 사용되는 아이디 2. 패스워드 - 사용자들의 패스워드만 모아 새로운 파일을 만듦 (/etc/shadow) 3. 컴퓨터에 입력되는 사용자 아이디 (컴퓨터 입장에서의 root라는 의미) 4. 해당 사용자가 속해있는 그룹 5. 사용자의 이름 6. 로그인에 성공 했을 때 기본으로 위치하게 되는 디렉터리 7. 처음 로그인 했을 때 실행되게 할 프로그램 (로그인 했을 때 쉘이 실행되는 것) Trainer7 ※ 리눅스 환경에서 압축하고, 해제하는 방법 (tar, gzip) tar는 사실 압축 프로그램이 아님 압축을 하면 용량이 줄어야 하는데 늘기 때문..

[FTZ] 해커스쿨 FTZ training 1~5

2021. 3. 10. 20:55

Wargame/Hackerschool FTZ

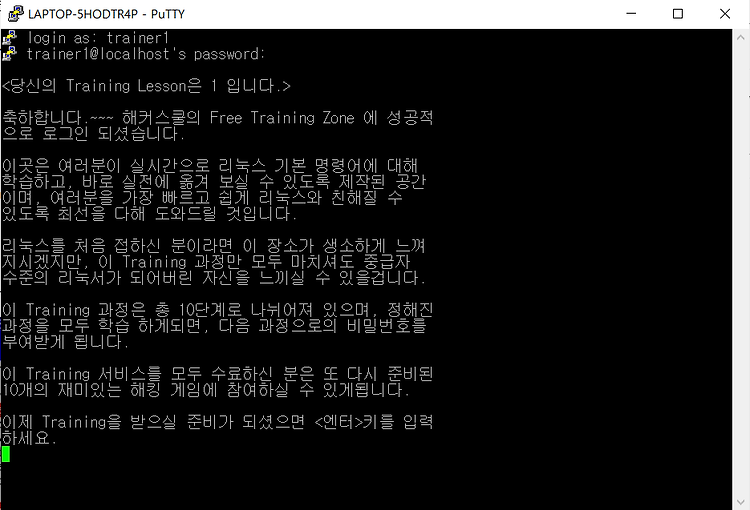

Trainer1 리눅스를 처음 접속하면 "프롬프트"가 나타나며 이것은 서버에 성공적으로 로그인 되었다는 것을 의미한다. [trainer1@ftz trainer1]$ 접속ID 서버 현재위치 ls : 리스트 출력 ls -l : 파일&디렉터리 파일 성격 Permission 용량 생성 날짜 이름 -rw-rw-r-- 1 trainer1 trainer1 779 9월 24 18:37 start.txt drwxr-xr-x 2 trainer2 trainer2 1024 9월 24 11:52 tmp 파일/디렉터리 구분 : 앞부분이 -이면 파일, d이면 디렉터리(directory) ls -a : 숨겨진파일 리스트 출력 (숨겨진 파일은 앞자리에 "."이 들어감) ls -al : 숨겨진파일&디렉터리 리스트 출력 Trainer2 ..

[FTZ] 해커스쿨 FTZ 로컬 서버 구축하기

2021. 3. 10. 20:53

Wargame/Hackerschool FTZ

1. VMware Workstaion 설치 https://www.vmware.com/go/getworkstation-win https://gist.github.com/gopalindians/ec3f3076f185b98353f514b26ed76507 접속하여 시리얼 키 입력 2. FTZ Server 설치 https://drive.google.com/file/d/1krZs8e6QG_l_mxMI3eCY11F-lgb12HLb/view Vmware_Redhat_9_FTZ 폴더를 문서→Virtual Machines로 이동 Red Hat Linux.vmx 더블클릭하여 VMware 연결 후 부팅 root / hackerschool 로 로그인하여 ifconfig 명령어로 inet addr 확인(마우스가 없어졌다 → ct..

[HackCTF] Basic_Bof #1

2021. 3. 4. 14:03

Wargame/HackCTF

1. 문제 의도 파악 우선 v5 값이 0xDEADBEEF일 때 쉘을 획득할 수 있으니 v5 값을 변경하면 된다. 어떻게 값을 변경할 수 있을까 찬찬히 살펴보니 다음과 같은 결론이 나왔다. 우선 gets 함수로 배열 s에 입력을 받고 있는데, 배열의 크기인 40보다 더 큰 45 바이트로 입력을 받고 있다. 따라서 buffer overflow 공격을 통해 배열 s를 넘치게 해서 v5 값을 변경할 수 있을 것이다. 2. offset 구하기 디버깅을 하지 않고 ida를 통해 간단하게 offset을 얻었다. 배열 s의 주소가 ebp-52이고 v5의 주소가 ebp-12이니, offset은 40이다. 따라서 40만큼을 dummy 값으로 채우고 그 이후부터 0xDEADBEEF(변경해야 할 값)로 채우면 된다. payl..