[HackCTF] poet

2021. 4. 16. 17:10

Wargame/HackCTF

1. 문제 NX 만이 걸려있다. 1. puts(s) : ******** 까지 출력 2. get_poem : enter -> 입력 3. get_author : 저자는 누구냐고 함 -> 입력 4. rate_poem : get_poem 에서 입력한 값에 따라 6024E0에 100 씩 더함 5. 6024E0 이 100000이면 반복문을 탈출함. 6. 반복문을 탈출하면 reward 함수가 실행됌. 우리의 목표는 reward 함수를 실행하는 것! 어떻게? 6024E0(bss 영역) 을 100000으로 만들기 2. 문제 해결 과정 get_poem() 에서 gets 를 입력받을 때 bof 가 발생 이를 이용해 값을 바꾸려고 했는데, 입력을 받은 뒤 6024E0을 초기화함 -> 안될 듯 get_author() 함수 역시..

[Webhacking] BeEf 를 이용한 XSS 취약점 공격

2021. 4. 15. 19:32

카테고리 없음

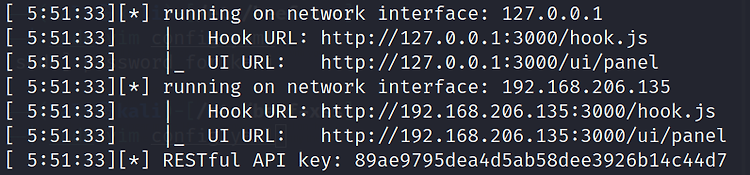

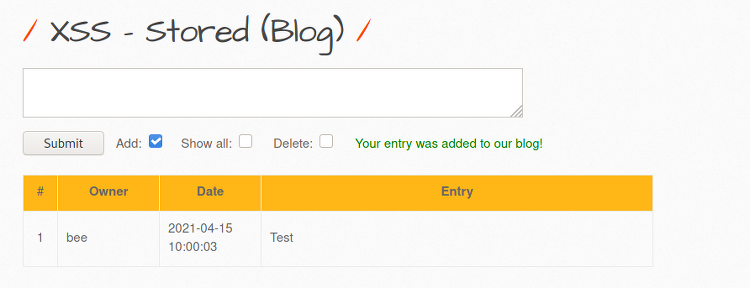

The Brower Exploitation Framework - 웹 브라우저 기반의 공격 BeEF는 웹 브라우저를 공격하기 위한 여러 공격 모듈이 포함된 공격 테스트 프레임워크이다. 게시판에 스크립트를 삽입해서 특정한 행동을 취하게 하는 공격 기법인 XSS 공격 모듈을 만드는데 특화된 툴이다. 1. 다음과 같이 설치한 뒤, beef-xss 가 있는 디렉토리로 이동해 실행하면 된다. sudo apt-get update sudo apt install beef-xss cd /usr/share/beef-xss ./beef 2. UI URL 접속 3. 로그인 이제부터 BeEf 를 이용해 Bee-box 를 대상으로 XSS 취약점 공격을 실습해보겠다. -> hook.js 가 페이지에 삽입되어 BeEf에 후킹되었음을 ..

[Webhacking] XSS 취약점 실습

2021. 4. 15. 17:33

Hacking/Webhacking

Stored XSS 취약점 실습 환경 : kali-linux-2021(공격자 pc) -> bee-box Reflected XSS 취약점 DB에 저장이 되지 않음. reflected 의 경우 사이트에서 많이 차단됌. -> info 정도의 역할 "> 다음의 코드를 주소창에 삽입

[Webhacking] XSS 취약점 공격

2021. 4. 15. 16:50

Hacking/Webhacking

XSS 취약점 공격이란? 클라이언트 스크립트 (Javascript, VBscript 등) 를 이용하여 사용자에게 특정 행위를 하게 해서 악의적인 목적으로 이용하는 것 XSS 취약점을 이용한 공격 유형 1. 악성코드 배포 공격자는 게시판에 악의적인 행위를 하는 스크립트를 삽입 사용자들이 해당 게시물에 접근했을 때 악성코드 배포사이트로 유도 사용자는 자신도 모르게 악성코드(랜섬웨어, 개인정보 유출 등)에 감염 2. 다른 사용자의 권한 획득 공격자는 게시판에 악의적인 행위를 하는 스크립트를 삽입 사용자들이 해당 게시물에 접근했을 때 자신의 쿠키 정보를 공격자 서버에 전달 및 저장 공격자는 획득한 쿠키 정보를 이용하여 다른 사용자의 권한 획득 3. 피싱 사이트 유도 공격자는 게시판에 악의적인 행위를 하는 스크립..

[HackCTF] BOF_FIE

2021. 4. 15. 16:11

Wargame/HackCTF

1. 문제 NX, pie 가 걸려있다. welcome() 함수를 실행하고, puts 를 통해 멘트를 출력한다. welcome() 함수의 실제 주소를 leak 하고, scanf 를 통해 입력을 받는다. 입력을 받을 때 입력값을 검증하지 않아 bof 가 발생한다. flag 를 보여주는 함수로, 이 함수를 실행시키는 것이 최종 목표일 것이다. 예상되는 시나리오는 다음과 같다. 1. bof 를 통해 ret 를 j0n9hyun() 주소로 바꿔주면 된다. 2. 이때, pie 가 걸려있기에 pie_base 주소를 구해야 할 것이다. 3. welcome 주소를 통해 pie_base 주소를 얻으면 될 것이다. 2. 문제 해결 과정 v1 : ebp-0x12 0x12 = 18 offset = 18 + 4 따라서 payloa..

[HackCTF] Offset

2021. 4. 15. 15:30

Wargame/HackCTF

1. 문제 nx bit, pie 걸려있다. puts() 를 통해 출력을 하고, gets() 를 통해 입력을 받은 뒤 select_func() 함수를 실행한다. printf_flag 라는 함수가 존재한다. 이를 실행 시키는 것이 최종 목표일 것이다. strncpy 를 통해 dest에 복사를 하는데, 한 바이트만큼 오버플로우 발생한다. v3 -> 함수 포인터 만약에 v3에 print_flag 함수 주소를 넣으면??? v3 가 실행될 때 대신 print_flag 가 실행될 것이다. 2. 문제 해결 과정 그렇다면 v3, dest 의 위치를 알아보자. dest : ebp - 42 src : ebp - 12 offset : 30 인데, 현재 1바이트만큼 변조가 가능하다. 1바이트 만큼만 변조 가능한데, 어떻게 ov..

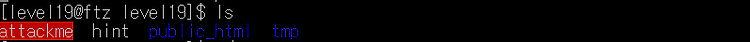

[FTZ] 해커스쿨 FTZ level 19

2021. 4. 13. 23:31

Wargame/Hackerschool FTZ

1. 문제 소스코드가 상당히 심플하다. gets() 를 통해 입력을 받고, printf() 를 통해 입력 받은 것을 출력한다. 그런데 gets 를 통해서 입력을 받을 때, 입력값 검증을 하지 않기에 bof 가 발생한다. 따라서 ret를 변경해주면 될 것 같다. 1. 환경 변수에 등록한 걸 이용 2. nop을 줘서 풀어도 될 듯함. 이번엔 환경 변수를 이용해 풀어보겠다. 이때, 코드에 권한을 상승하는 부분이 없기에 setruid 함수를 포함하는 41byte shellcode 를 환경변수에 등록해줘야한다. 2. 문제 해결 과정 환경 변수를 등록할 때 앞에 nop을 적당히 주는 것을 추천한다! 처음에 nop 을 주지 않았는데, 쉘이 잘 따지지 않았다. 컴파일 한 후 실행하면 환경 변수의 주소가 출력된다. 페이..

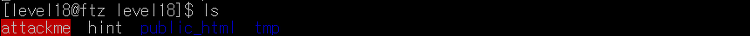

[FTZ] 해커스쿨 FTZ level 18

2021. 4. 13. 22:59

Wargame/Hackerschool FTZ

1. 문제 Hint 를 확인하니 다음과 같은 소스코드가 들어있었다. #include #include #include #include void shellout(void); int main() { char string[100]; int check; int x = 0; int count = 0; fd_set fds; printf("Enter your command: "); fflush(stdout); while(1) { if(count >= 100) printf("what are you trying to do?\n"); if(check == 0xdeadbeef) shellout(); else { FD_ZERO(&fds); FD_SET(STDIN_FILENO,&fds); if(select(FD_SETSIZE, ..