[Webhacking] Nmap

2021. 3. 26. 14:46

Hacking/Webhacking

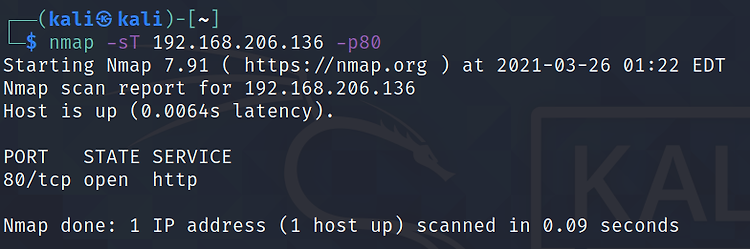

Nmap 기본 옵션들 - sT : TCP protocol에 대해서 검사 - p : 특정 포트에 대해서만 검사 -sV : 서비스 버전 정보까지 나옴. - A : 서비스 버전 정보와 운영체제 버전 정보, 스크립트를 이용한 정보 획득 버전 정보등이 노출되면 위험한 이유 exploit db : 버전에 해당하는 exploit-code 검색 가능 searchsploit 이용해서도 마찬가지로 해당 버전에 해당하는 취약점을 찾을 수 있음.

[Webhacking] wireshark

2021. 3. 26. 13:55

Hacking/Webhacking

실습 환경 : kali-linux 2021 (공격자 pc) -----> Bee-box 1. kali-linux 2021에는 wireshark가 자동으로 설치되있음. sudo wireshark 2. kali-linux( 공격자 pc )에서 bee-box로 ping을 날림 3. wireshark에서 패킷을 캡처한 모습 - Source IP - Destination IP - Protocol : ICMP Nmap을 이용한 포트스캔과 와이어샤크 패킷 분석 TCP 프로토콜에 대해서 포트 스캔을 한 결과이다. 다음과 같은 TCP 3-way handshaking을 볼 수 있음. SYN SYN, ACK ACK 패킷을 주고 받은 pc의 ip, port, 패킷 길이 등을 확인할 수 있음. packet 개수가 좀 더 많거나 ..

[Webhacking] 포트 스캔

2021. 3. 26. 12:42

Hacking/Webhacking

정보 수집 - 포트 스캔 오픈된 포트의 중요성 포트는 서비스와 연결되어 있는 통로이다. 불필요한 포트가 열려있다면 범죄자가 침해할 수 있는 보안 위협이 높아진다. 외부 서비스를 이용한 정보 수집 - OSINT(Open-source inteliigence)을 이용하여 대외 서비스의 오픈된 정보 확인 - Shodan 검색 서비스, censys, 구글 검색 서비스 등 서버 대상으로 직접 스캔을 통한 정보 수집 - Nmap 포트 스캔과 취약점 분석 스캔을 이용하여 많은 정보 수집 보통은 80 port와 443 port만 열려있음. 참고 : blockdmask.tistory.com/195 [데통] Port 번호 에 대해서 안녕하세요. BlockDMask 입니다. 오늘은 Port 번호 (Port number)에 대..

[FTZ] 해커스쿨 FTZ level 8

2021. 3. 23. 23:13

Wargame/Hackerschool FTZ

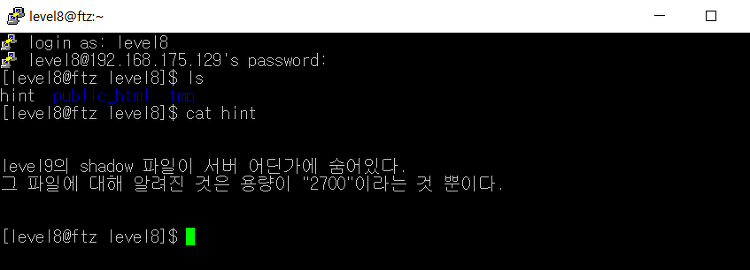

힌트를 확인한 결과입니다. shadow 파일이란? 패스워드를 암호화 하여 보호하기 위해 만들어진 것으로 기존의 /etc/passwd 파일에 있던 비밀번호를 shadow 파일에 암호화하여 저장하게 됩니다. 이이 파일은 일반적으로 root 만의 접근 권한이 존재합니다. 또한 패스워드에 대한 마료 갱신기간, 최소 기간 등의 시간상의 관리 정책을 저장하고 있습니다. 힌트대로 level 9의 shadow 파일을 찾기 위해 용량이 2700인 파일을 찾는 find 명령어를 사용합니다. find / -size 2700c 2>/dev/null find 명령어를 통해 /etc/rc.d/found.txt라는 txt 파일이 나옵니다. cat 명령어를 통해 이 파일을 읽어보니 level 9의 shadow 파일임을 알 수 있었습..

[FTZ] 해커스쿨 FTZ level 7

2021. 3. 23. 22:30

Wargame/Hackerschool FTZ

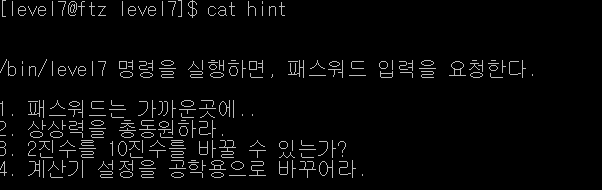

힌트를 확인한 결과입니다. 힌트에 적힌 /bin/level 7을 실행하니 'Insert The Password'라고 뜨며 패스워드를 입력하라고 합니다. 일단 아무거나 입력하니 - 과 _ 으로 이루어진 암호문이 뜹니다. 힌트를 참고해 위 암호를 우선 2진수로 바꿔줍니다. - : 1 /_ : 0 을 의미합니다. 1101101 1100001 1110100 1100101 그리고 공학용 계산기를 통해 2진수를 10진수로 변환해줍니다. 109 97 116 65 마지막으로 10진수를 16진수로 변환해줍니다. 6D 61 74 41 그리고 이것을 아스키 코드를 통해 문자로 변환해주면 암호는 해독이 됩니다. 문자열 "mate"가 나옵니다. 2진수 1101101 1100001 1110100 1100101 10진수 109 9..

[FTZ] 해커스쿨 FTZ level 6

2021. 3. 23. 22:09

Wargame/Hackerschool FTZ

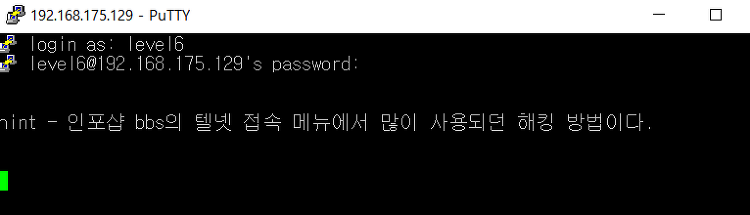

level6로 로그인을 하자마자 hint가 출력됩니다. 이때 bbs란 PC 통신하던 시절 텔넷으로 접속하던 게시판입니다. 지금 서버가 프로세스를 실행중인 상태인데, 그것을 어떻게 중지하고 쉘로 돌아갈 수 있을까요? Ctrl+C 를 누르자 쉘로 돌아갔습니다. Ctrl+C를 통해 interrupt를 건 것입니다. level 6 홈 디렉토리에서 ls -al 명령어를 통해 password 파일이 존재함을 알 수 있습니다. password 파일 안에 level 7의 패스워드가 적혀있습니다. ※ 참고 : 프로세스 인터럽트 vmilsh.tistory.com/392 egloos.zum.com/rousalome/v/9971347 [리눅스커널] 인터럽트(Interrupt)란? 인터럽트란 무엇일까요? 인터럽트란 일반적인 상..

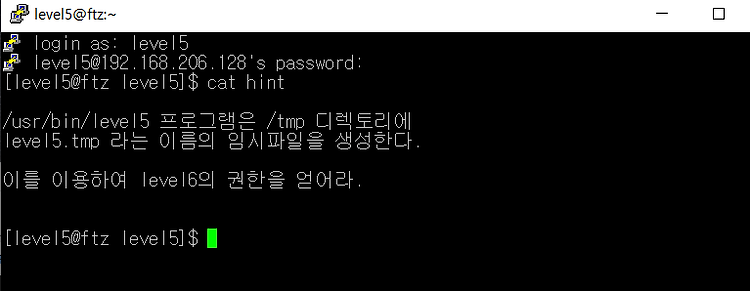

[FTZ] 해커스쿨 FTZ level 5

2021. 3. 23. 21:09

Wargame/Hackerschool FTZ

hint를 확인한 결과입니다. 힌트대로 /usr/bin/level5를 실행하고 /tmp 디렉토리를 확인해보았지만 임시파일은 존재하지 않았습니다. 이를 통해 임시파일은 프로그램이 종료되기 전에 삭제됨을 알 수 있습니다. 그렇다면, 임시 파일이 삭제되기 전에 파일을 어떻게 가로챌 수 있을까요? (삭제 되기 전 파일의 내용을 확인하는 방법) 바로 심볼릭 링크를 이용하면 됩니다. 심볼릭 링크란? 어떤 파일을 가르키는 파일로 windows의 바로가기와 비슷한 개념입니다. ln -s 목표파일 새로만들 파일 먼저 /tmp 폴더에 test 파일을 만들어주고, 심볼릭 링크를 통해 level5.tmp 파일이 test 파일을 가르키도록 합니다. cd /tmp touch test ln -s test level5.tmp 그 결..

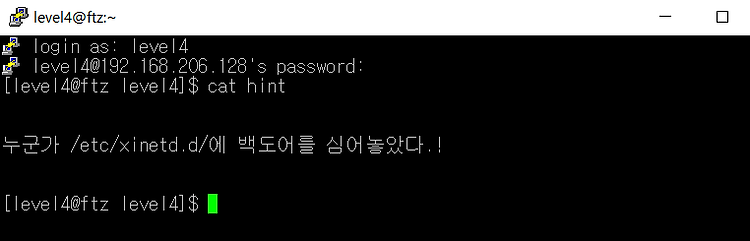

[FTZ] 해커스쿨 FTZ level 4

2021. 3. 23. 20:55

Wargame/Hackerschool FTZ

hint를 확인한 결과입니다. /etc/xinetd.d/ 파일들 : xinetd 기반 서비스들의 개별 설정 파일들 더보기 /etc/xinetd.d/ 디렉터리는 xinetd 데몬이 참조하는 서비스 설정 파일들이 존재한다. 유닉스 계열에서는 데몬이란 시스템의 기능을 제공하거나 백그라운드에서 항시 실행되는 프로그램으로 뜻합니다. 예를 들어 telnet, http, sendmail 등을 데몬이라 할 수 있습니다. 이때 데몬의 실행 방식은 크게 stand_alone 방식과 xinetd 방식이 있습니다. stand_alone 방식은 데몬이 시작되면 말 그대로 자기 스스로 시스템에서 상주하며 클라이언트 요청에 응답을 보내주는 방식으로, 항상 메모리에 상주해 있다는 것이 특징입니다. ineted 방식은 스스로 독립적으..