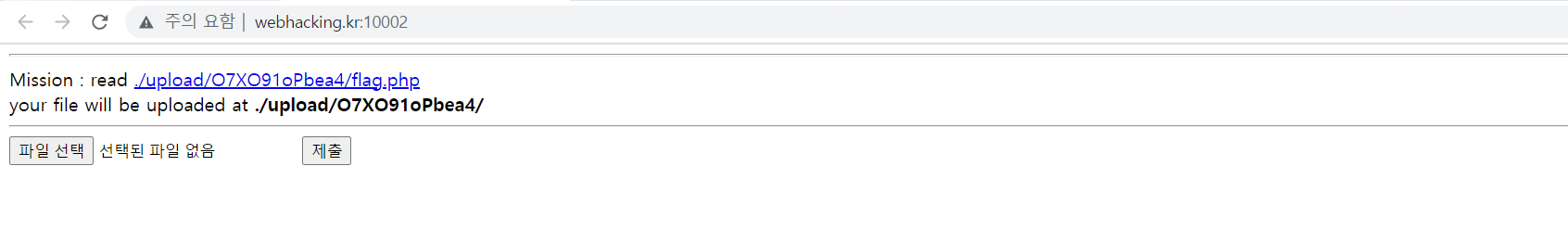

파일 업로드 취약점 문제

./upload/O7XO91oPbea4/flag.php 파일을 실행이 아닌 읽어들이라고 한다.

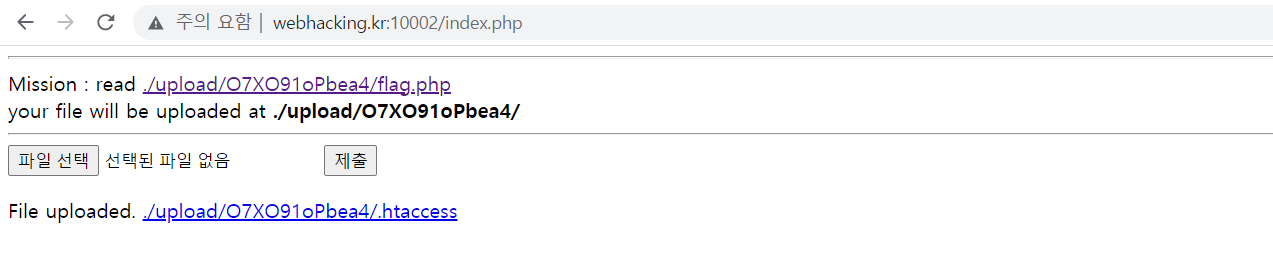

-> 이 문제는 php 파일 형태의 웹셀을 업로드 하는 것이 아니라 .htaccess 를 이용한 php 실행 금지 를 통해 풀 수 있다.

htaccess는 "hypertext access"의 약자이다. 아파치 같은 웹 서버에서 브라우저 같은 클라이언트에서 접근할 때 어떤 식으로 서비스를 제공할 지 결정하는 파일이다.

파일 업로드 디렉토리에 .htaccess 파일을 만들고 해당 파일에서 php 파일을 실행하지 않게 설정하면, 텍스트 파일로 인식하게 하여 소스코드를 텍스트 형태로 볼 수 있다.

참고

https://rootrator.tistory.com/119

https://developmentdiary.tistory.com/198

'Wargame > Webhacking.kr' 카테고리의 다른 글

| [Webhacking.kr] 33번 (0) | 2021.05.18 |

|---|---|

| [Webhacking.kr] 32번 (0) | 2021.05.18 |

| [Webhacking.kr] 27번 (0) | 2021.05.17 |

| [Webhacking.kr] 26번 (0) | 2021.05.17 |

| [Webhacking.kr] 25번 (0) | 2021.05.17 |